项目 | F1000-C8102 | F1000-C8110 | F1000-C8120 | F1000-C8130 | F1000-C8150 | F1000-C8160 | F1000-C8170 | F1000-C8180 | |

接口 | 8电 | 8电2Combo2Bypass | 16电8光 | 16电8光2万兆 | |||||

扩展槽位 | 无 | 2 | |||||||

扩展板卡类型 | 无 | 4端口千兆电接口卡,自带PFC功能; 4端口千兆光接口卡; 4端口万兆接口卡; | |||||||

存储介质 | 无 | 500GB SATA硬盘; | 500GB/1TB SATA硬盘; 480G SSD 硬盘 | ||||||

环境温度 | 工作:0~45℃ 非工作:-40~70℃ | ||||||||

运行模式 | 路由模式、透明模式、混杂模式 | ||||||||

AAA服务 | Portal认证、RADIUS认证、HWTACACS认证、PKI /CA(X.509格式)认证、 域认证、CHAP验证、PAP验证 | ||||||||

防火墙 | SOP虚拟防火墙技术,支持CPU、内存、存储等硬件资源划分的完全虚拟化 安全区域划分 可以防御Land、Smurf、Fraggle、Ping of Death、Tear Drop、IP Spoofing、IP分片报文、ARP欺骗、ARP主动反向查询、TCP报文标志位不合法超大ICMP报文、地址扫描、端口扫描、SYN Flood、UPD Flood、ICMP Flood、DNS Flood等多种恶意攻击 基础和扩展的访问控制列表 基于时间段的访问控制列表 基于用户、应用的访问控制列表 ASPF应用层报文过滤 静态和动态黑名单功能 MAC和IP绑定功能 基于MAC的访问控制列表 支持802.1q VLAN 透传 | ||||||||

病毒防护 | 基于病毒特征进行检测 支持病毒库手动和自动升级 报文流处理模式 支持HTTP、FTP、SMTP、POP3协议 支持的病毒类型:Backdoor、Email-Worm、IM-Worm、P2P-Worm、Trojan、AdWare、Virus等 支持病毒日志和报表 | ||||||||

深度入侵防御 | 支持对黑客攻击、蠕虫/病毒、木马、恶意代码、间谍软件/广告软件、DoS/DDoS等常见的攻击防御 支持缓冲区溢出、SQL注入、IDS/IPS逃逸等攻击的防御 支持攻击特征库的分类(根据攻击类型、目标机系统进行分类)、分级(分高、中、低、提示四级) 支持攻击特征库的手动和自动升级(TFTP和HTTP) 支持对BT等P2P/IM识别和控制 | ||||||||

邮件/网页/应用层过滤 | 邮件过滤 SMTP邮件地址过滤 邮件标题过滤 邮件内容过滤 邮件附件过滤 网页过滤 HTTP URL过滤 HTTP内容过滤 应用层过滤 Java Blocking ActiveX Blocking SQL注入攻击防范 | ||||||||

NAT | 支持多个内部地址映射到同一个公网地址 支持多个内部地址映射到多个公网地址 支持内部地址到公网地址一一映射 支持源地址和目的地址同时转换 支持外部网络主机访问内部服务器 支持内部地址直接映射到接口公网IP地址 支持DNS映射功能 可配置支持地址转换的有效时间 支持多种NAT ALG,包括DNS、FTP、H.323、ILS、MSN、NBT、PPTP、SIP等 | ||||||||

VPN | L2TP VPN、IPSec VPN、GRE VPN、SSL VPN | ||||||||

IPv6 | 基于IPv6的状态防火墙及攻击防范 IPv6协议:IPv6转发、ICMPv6、PMTU、Ping6、DNS6、TraceRT6、Telnet6、DHCPv6 Client、DHCPv6 Relay等 IPv6路由:RIPng、OSPFv3、BGP4+、静态路由、策略路由、PIM-SM、PIM-DM等 IPv6安全:NAT-PT、IPv6 Tunnel、IPv6 Packet Filter、Radius、IPv6域间策略、IPv6连接数限制等 | ||||||||

高可靠性 | 支持SCF 2:1虚拟化 支持双机状态热备(Active/Active和Active/Backup两种工作模式) 支持双机配置同步 支持IPSec VPN的IKE状态同步 支持VRRP | ||||||||

易维护性 | 支持基于命令行的配置管理 支持Web方式进行远程配置管理 支持H3C SSM安全管理中心进行设备管理 支持标准网管 SNMPv3,并且兼容SNMP v1和v2 智能安全策略 | ||||||||

环保与认证 | 支持欧洲严格的RoHS环保认证 | ||||||||

组网应用

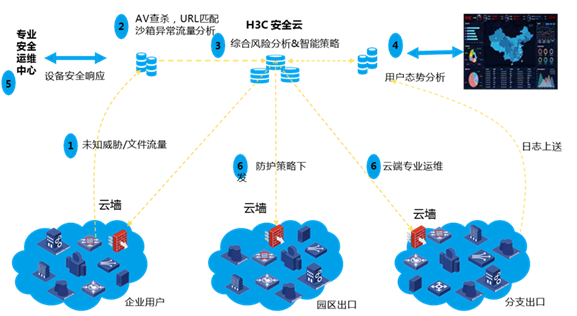

云墙部署在中小企业、商超连锁的互联网出口位置,设备上电后将会主动向安全云注册,然后将部署在云端的配置同步到本地防火墙上,云端管理平台对注册上来的云墙进行统一纳管。

上图展示了云墙的整个运作流程,具体如下:

![]() 本地防火墙将不能识别的可疑流量(文件)、日志上传到云端。

本地防火墙将不能识别的可疑流量(文件)、日志上传到云端。

![]() 云端利用威胁情报和沙箱技术对流量进行分析。

云端利用威胁情报和沙箱技术对流量进行分析。

![]() 安全云通过收集上来的各种安全信息对整网进行综合风险分析,并生成相应的安全策略。

安全云通过收集上来的各种安全信息对整网进行综合风险分析,并生成相应的安全策略。

![]() 安全云与态势感知平台联动,从攻击态势、威胁态势、流量态势、行为态势、运维态势、合规态势六个不同方面进行整网分析,以不同维度的报表展示用户关心的整网安全态势。

安全云与态势感知平台联动,从攻击态势、威胁态势、流量态势、行为态势、运维态势、合规态势六个不同方面进行整网分析,以不同维度的报表展示用户关心的整网安全态势。

![]() 通过新华三安全云或者第三方管理服务提供商(MSP)等对云防火墙进行管理。

通过新华三安全云或者第三方管理服务提供商(MSP)等对云防火墙进行管理。

![]() 云端生成的策略自动下发到本地设备或者云端管理员人工生成策略下发到本地设备。

云端生成的策略自动下发到本地设备或者云端管理员人工生成策略下发到本地设备。