属性 | GAP2000-B | GAP2000-S | GAP2000-A |

安全上网 | 提供安全的上网访问,支持HTTP协议及代理等; | ||

访问控制对象:源地址、目标地址、目的端目、域名、URL、访问方式等; | |||

内容过滤:关键字; | |||

脚本过滤:Javascript、Applet、ActiveX等; | |||

其他过滤策略:文件类型、页面提交方式等; | |||

安全邮件 | 提供安全的邮件访问,支持POP3、SMTP协议; | ||

支持邮件主机地址过滤; | |||

支持邮件内容审计过滤; | |||

支持发件地址、收件地址过滤; | |||

支持邮件主题过滤; | |||

文件传输 | 提供安全的文件传输功能,支持FTP等文件传输协议; | ||

支持敏感词过滤; | |||

支持对传输文件的类型过滤; | |||

支持对文件名进行过滤; | |||

支持指令控制; | |||

文件同步 | 可通过samba和nfs方式提供安全的文件同步功能; | ||

支持windows平台和linux平台; | |||

同步传输方向可控,双向或单向; | |||

支持实时扫描传输; | |||

支持目录内子目录同步,至多支持32级目录; | |||

支持中文文件名或目录同步; | |||

支持文件类型的过滤; | |||

支持增量传输; | |||

支持断点续传; | |||

支持针对目录传输优先级设置; | |||

支持传输后删除源文件; | |||

实时监控所同步任务的文件传输进度; | |||

提供详细的日志审计; | |||

数据库访问 | 提供对多种主流数据库(SQL、ORACLE、DB2、MYSQL等)数据库系统的安全访问; | ||

无需修改数据库工作模式或服务器注册表; | |||

支持用户查询、修改、添加、删除等操作; | |||

支持全表复制、增量更新、全表更新等; | |||

支持各种实例访问; | |||

数据库同步 | 基于专用客户端与网闸安全连接方式,提供多种主流数据库(SQLS、ORACLE、DB2、MySQL等)的单、双向数据交换; | ||

无需修改数据库表结构,不涉及到代码修改及二次开发; | |||

同步粒度可以达到表内具体字段; | |||

支持多种增量同步方式,可分别定义增加、删除、修改的传输方式; | |||

支持异构数据结构以及代码语义的转换规则定义,并实现源数据到目标数据之间的实时数据交换,支持数据整合业务; | |||

支持数据一对一、一对多、多对多的单向或双向交换和同步; | |||

支持实时交换同步的策略定义; | |||

采用XML技术,具有可配置性,可以通过标准定义、规则定义、通道定义和路由定义进行个性化的数据交换策略定义; | |||

数据库同步高可靠性,即使发生网络故障,已变化数据也不会丢失; | |||

视频传输 | 实现视频网络与信息通信网的网络隔离,切断所有基于网络协议的连接; | ||

支持多种视频硬件平台,如摄像头、DVR(数字硬盘机)、流媒体服务器、视频服务器等设备; | |||

支持服务端口控制,对访问视频管理服务器的端口进行控制,其它视频端口默认关闭; | |||

支持标准SIP协议 | |||

支持RTSP协议 | |||

自定义协议 | 支持用户基于标准TCP、UDP开发的自定义协议软件; | ||

无需对自定义协议软件进行二次修改开发; | |||

可以根据需求开发新的专用协议处理过滤功能; | |||

可靠性 | 支持双机状态热备(Active/Backup工作模式) | ||

支持VRRP | |||

网口冗余 | 基于Bonding模块技术,使一端机多网口冗余,可实现链路备份冗余或负载均衡的工作模式; | ||

SNMP支持 | 支持SNMP协议,可与标准网管平台无缝兼容 | ||

SYSLOG支持 | 支持SYSLOG协议,可与标准日志服务器平台无缝兼容,可实时发送网闸运行状态 | ||

系统管理 | 管理端:用于通道建立、策略制定、日志查询、分析、导出等; | ||

安全终端管理:可通过串口终端管理方式对网闸进行维护; | |||

支持NTP时钟 | |||

环境温度 | 运行环境温度:-10℃~60℃ | ||

存储环境温度:-30℃~70℃ | |||

环境湿度 | 运行环境湿度:5%~90%(非凝结) | ||

存储环境湿度:5%~90%(非凝结) | |||

设备最大功率 | 510W | 350W | 350W |

重量(满配置) | ≤14kg | ≤16.4kg | ≤16.4kg |

外形尺寸(H×W×D)mm | 8.8cm *43.8cm*54.9cm | 8.8cm *43.8cm*54.9cm | 8.8cm *43.8cm*54.9cm |

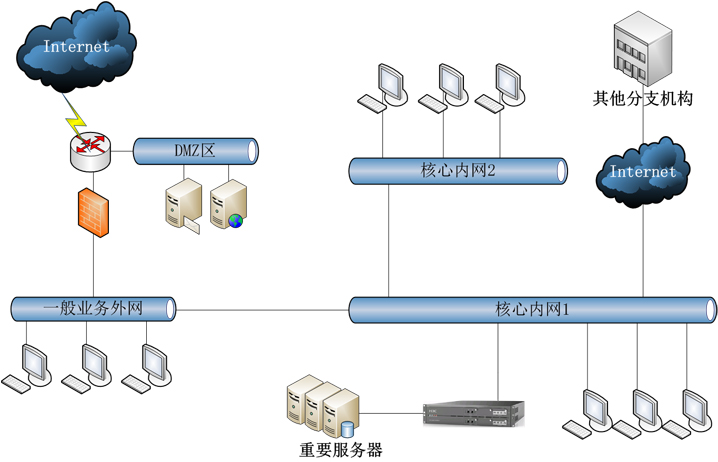

整体网络与Internet之间的安全隔离

网闸部署在此位置可以保护整体网络。适用于内部上网业务较少、复杂度较低,强调安全保密性的用户场景

图4-1网闸应用组网图

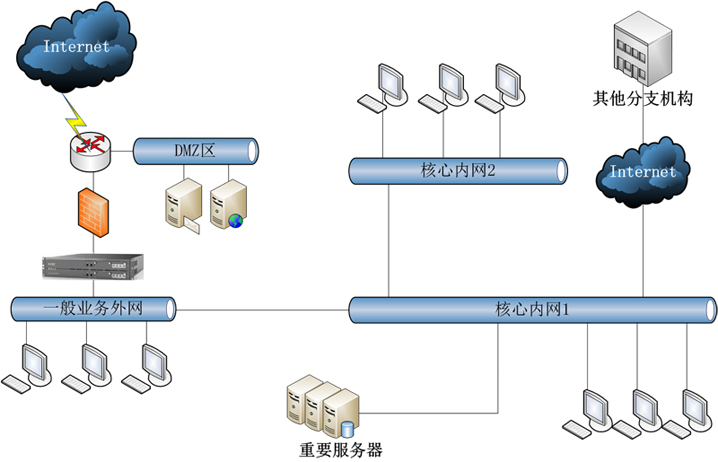

分支机构与总部网络之间的安全隔离

某些行业存在总部网络和分支机构网络的情况,比如公安、海关。由于总部网络敏感信息较为集中,安全要求较高,通常和下属分支机构或单位的互联互通都必须通过网闸来隔离通讯。

图4-2 网闸应用组网图

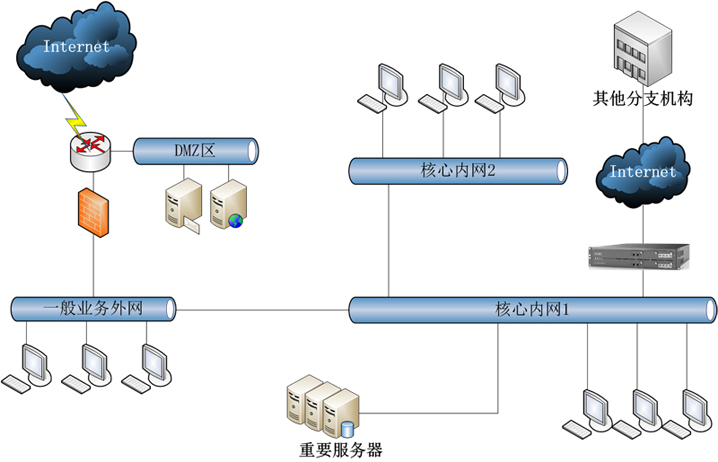

核心网络不同网段之间的安全隔离

一些用户的内网可能比较庞大,并且按照不同职能、接入的人员、重要程度划分成不同的安全区域。这些区域间的通讯也会有隔离要求。

图4-4 网闸应用组网图

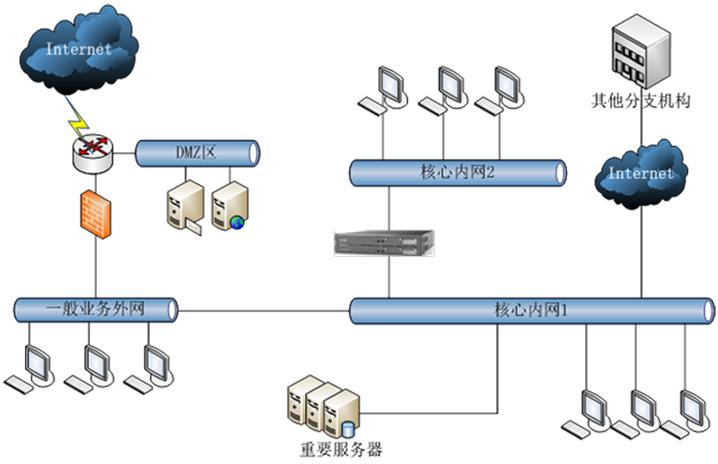

重要服务器的隔离

针对一些比较重要的业务系统、数据库服务器或备份服务器进行单独保护,确保核心数据或保密信息不被外泄或破坏。